小心!PDF也會藏毒

不明來路的執行檔案連結不能點,這已經是很多人都擁有的資安常識。不過你是否也知道,PDF也有可能成為攻擊手法的一種?

不明來路的執行檔案連結不能點,這已經是很多人都擁有的資安常識。不過你是否也知道,PDF也有可能成為攻 擊手法的一種?不光如此,最近更有資安研究員展示了不用利用PDF Reader軟體漏洞,就能以社交工程和PDF檔案原本允許的功能,誘騙使用者連上惡意網站或執行惡意程式的手法。

最近,兩位資安研究員,相繼發現了不需要透過漏洞,就能利用PDF原本的功能,進行惡意攻擊的手法,並且公開將過程展示在Youtube上。事實上,透過 PDF這一類文件檔案進行的攻擊手法,已經越來越普遍,這也使得這兩位研究員的發現,掀起了一股風波。

在臺灣,每年行政院國家資通安全會報都會進行「電子郵件社交工程演練」,針對各個機關發送社交工程攻擊手法的模擬攻擊電子郵件,假冒各個不同單位發信,測 試看看有多少人會無預警的打開郵件裡的連結或附檔。以2007年12月的結果來看,平均24.17%的使用者會打開郵件;16.29%的使用者會進一步打 開連結或附件。其中,詐騙成功率最高的,是以夾帶惡意文件檔的方式誘騙使用者點擊。測試中,每年都有5~8%的使用者會打開這樣類型的惡意文件檔案。

與社交工程手法混用,惡意文件檔成為有效攻擊手法

傳統來路不明的執行檔和連結,誘騙使用者點擊的攻擊手法,已經逐漸不那麼有效了;但是文件檔,如PDF、Office文件等,則反而成為了新的可利用手法

不需漏洞,攻擊者也可以透過PDF讓使用者執行程式

透過在PDF檔案中寫入/Launch指令的手法,可以讓使用者只要執行特定的PDF檔案,連帶就自動執行其他任何程式

不要高估PDF的安全性

目前看來,唯一能夠阻止這種手法的防範之道,只有透過偏好設定裡的信任管理程式,把允許使用外部應用程式開啟非PDF檔案附件的選項關掉

社交工程結合惡意文件防不勝防

幾位國外的資安研究員公開展示了不用透過漏洞,直接以社交工程與惡意文件檔案結合的方式,執行惡意程式的手法

可能的攻擊手法

一為先變更Reader的設定,再竊取資料;二為可能透過PDF做DDoS或破壞性的攻擊

防堵PDF文件攻擊的4大方法

雖然目前還沒有完全能夠百分之百防護的有效方法,不過對於企業或組織來說,還是有4個方法可以參考使用,多管齊下降低危險性

與社交工程手法混用,惡意文件檔成為有效攻擊手法

上述的數字,隱約透露了一個事實,隨著一般使用者的資安意識逐 漸升高,傳統來路不明的執行檔和連結,誘騙使用者點擊的攻擊手法,已經逐漸不那麼有效了;但是文件檔,如PDF、Office文件等,則反而成為了新的可 利用手法,如果搭配社交工程的手法,偽裝成使用者認識的寄件者單位或人員,成功率就更高了。

一般來說,透過文件檔達成的攻擊,主要有兩種,一種是利用軟體的漏洞,如透過緩衝區溢位等手法,遠端取得使用者電腦的存取權利,然後植入惡意程式。另外一 種,則是透過文件中夾帶的JavaScript,自動引導使用者連線到惡意的網站,下載惡意程式。

這些手法都不是新的手法,不過令人意外的,卻非常有效。趨勢科技技術支援部經理簡勝財就表示,這種透過文件檔打入組織內部的攻擊手法,在臺灣非常普遍,目 前很多針對特定目標發動攻擊的駭客,甚至是針對政府機關攻擊的「網軍」,常常都會利用這樣的手法,先調查內部人員的資訊,然後偽裝成相關的人員,發送惡意 的文件檔,誘使使用者點擊。由於一般使用者對於文件類型檔案的戒心較低,這樣的手法成功率很高。「我們有不少客戶都有遇過類似的手法,這種搭配社交工程的 手段,已經牽涉到使用者的行為,是目前最難防禦的威脅。」簡勝財說。

不過當然軟體廠商也不會坐以待斃,隨著軟體廠商的持續更新,許多文件檔可以利用的漏洞也逐一的被修補。例如過去多個微軟Office軟體可以被利用的緩衝 區溢位漏洞,就已經幾乎都被修補,隨著新版軟體的推出,安全性也隨之升高;PDF檔案也是類似的狀況,Adobe和Foxit等PDF Reader軟體的廠商,也持續的修補漏洞,解決類似問題。使用者也可以透過關閉執行JavaScript等功能,確保安全。

看起來只要持續更新,似乎受到惡意文件檔攻擊的安全威脅風險已經減低不少。但是最新的PDF檔案攻擊手法,卻戳破了這個幻夢。

看大圖

不需漏洞,攻擊者也可以透過PDF讓使用者執行程式

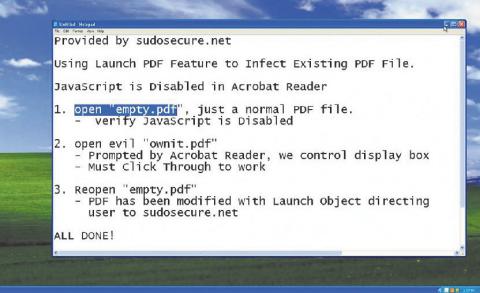

3月底,資安研究員Dider Stevens證實了,透過在PDF檔案中寫入/Launch指令的手法,可以讓使用者只要執行特定的PDF檔案,連帶就自動執行其他任何程式。 Dider Stevens甚至提供一個PDF檔案下載,證實只要點選了插入特定指令的PDF檔案,就可以自動執行cmd.exe。雖然部分PDF 閱讀軟體會跳出警告視窗,可是Dider Stevens指出,由於PDF的檔案格式也允許更改警告視窗內的提示文字,這使得透過社交工程的手法,在提示文字上做一些手腳,就可以欺騙使用者執行攻 擊者想要執行的檔案。

由於Dider Stevens展示的這個手法,是PDF合法允許的指令延伸,其寫法如下:

/OpenAction <<

/F <>

/S /Launch

>>

而更改警告視窗的寫法,也是合法的範圍,只要加上類似:(app.alert("提示文字內容"))的這個字串,在「提示文字內容」的地方,填入想要填入 的內容,就能隨意改變警告視窗的內文。在這樣的狀況下,透過這種欺騙手法進行攻擊的可能性,就和過往任何利用程式漏洞的手法不同,不僅合法(這代表著防毒 軟體和更新都無法阻擋),對於一般使用者來說,警覺心如果不夠強,很容易就會中招。

4月初,這個手法又被另一位資安研究人員Jeremy Conway利用,發展出一套透過這樣手法進行擴散感染的方式。使用者只要打開惡意PDF檔案,就會讓正常的PDF檔案被植入特定的指令,進而如果又有其 他人打開被植入指令的檔案時,就會自動連結到特定網站,下載惡意程式。而這一切的動作,都不是利用漏洞,而是利用PDF本身就具備的功能。

Jeremy Conway雖然沒有公布他所利用的指令寫法,不過透過他的概念驗證,已經證明了透過「Launch」這樣的指令搭配OpenAction的功能,可以在 完全合法的行為模式下,讓惡意攻擊者達成目的。

不要高估PDF的安全性

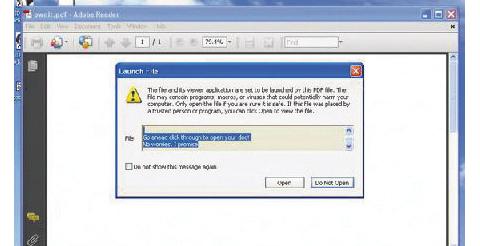

為了因應這樣的手法,原本對於呼叫不會有警告的Foxit Reader,很快速的就發表了更新,現在Adobe Reader和Foxit Reader在自動執行其他程式時,都會跳出警告框。不過正如前面說到,這也能透過社交工程去動手腳,欺騙使用者。目前看來,唯一能夠阻止這種手法的防範 之道,只有透過偏好設定裡的信任管理程式,把允許使用外部應用程式開啟非PDF檔案附件的選項關掉。

不過對於企業內部的資訊人員來說,要確實要求每個使用者遵循,這會是一個難題。就這個角度來看,目前這種以合法程序去驅動的惡意攻擊手法,幾乎沒有任何方 式可以徹底根絕。只有透過教育訓練去提升員工在使用上的資安意識。這種融合社交工程的手法,是目前最難防禦的攻擊方式。

大家必須體認到,PDF事實上並不是一種非常安全的文件格式。這起源於PDF實在有太多的互動能力,舉例來說,除了Launch指令之外,還有GoTo、 Thread、URI、Sound、Movie、Hide、Named、Set-OCG-Stage、Rendition、Transition、Go- To-3D、JavaScript等各種不同的互動指令,可以讓使用者在打開文件時,就自動執行不同的動作。也正由於擁有這麼多互動的能力,這使得每隔一 陣子,就會聽到利用PDF的新攻擊手法。比如說JavaScript的指令,就會被利用來讓使用者外連到惡意網站。

更糟糕的是,因為PDF閱讀軟體的很多設定,是可以透過修改一些電腦上的機碼達到的。比如說,在Windows系統下,如果使用Adobe的 Reader,透過修改「HKCU\Software\Adobe\ Acrobat Reader」、「HKLM\SOFTWARE\Policies\Adobe\Acrobat」、「Reader\FeatureLockDown」、 「%APPDATA%\Adobe\Acrobat」等位置的資料,就可以更改一些PDF的設定,像是一些擴充功能與外連網頁的白名單和黑名單,這都使得 統一管理上有一定難度。舉例來說,如果在HKCU中可以設定的連線白名單中加入「http://」,那麼所有透過PDF外連出去的動作,都將不會出現警 告。

至截稿前,Adobe方面都還沒有針對這樣的手法做任何的修補,據了解,Adobe方面也沒有任何移除PDF閱讀軟體上執行JavaScript的功 能,Adobe雖然在4月13日更新修補多個漏洞,但是這些修補和Jeremy Conway等人公布的手法無關。

由上述可知,此類手法目前看來還會是企業內部很大的風險,而且沒有明確的可防禦方法。資安研究人員Jeremy Conway在示範他的手法時就公開表示,他相信目前多數的企業仍然對於這樣的手法沒有做任何的防禦準備。「這很有可能會變成未來大規模攻擊者可利用的手 段。」Jeremy Conway說。企業內部的IT人員,在軟體廠商還沒有針對這些手法做出回應之前,其實應該要開始考量到這個層面的安全,並且設法做出一些管理機制上的因 應。

社交工程結合惡意文件防不勝防

3月底,Dider Stevens展示了如何在不使用PDF Reader的漏洞下,配合社交工程,誘騙使用者開啟惡意程式的手法。

這樣的手法,主要是建基在PDF Reader的Launch指令,它可以自動開啟其他應用程式的延伸功能,是PDF Reader合法的功能。從Dider Stevens的展示中可以看到,使用者打開一個看似正常的PDF檔案,之後雖然會跳出警告方塊,警告使用PDF檔案即將開啟一個新的應用,不過攻擊者可 以透過社交工程的欺騙手法,改寫警告方塊中的內容,藉此欺騙使用者點選開啟。以Dider Stevens的展示為例,他就把內容改為「To view the encrypted message in this PDF document, select "Do not show this message again" and click the Open button.」在展示中,只要點選開啟,就會自動跳出cmd.exe的命令執行視窗,這也代表其實透過這樣的手法,攻擊者可以執行任何一種應用。

看大圖

/Launch的手法其實背後最重要的是社交工程的應用

前面已經談到了,要使用這個手法,其實插入的程式寫法並不複雜,只需要寫入:

/OpenAction <<

/F <>

/S /Launch

>>

然後改寫警告方塊的內容,也只需要以(app.alert("提示文字內容"))這樣的方式就能達成,以技術來說,基本的作法並不困難。但是重點在於這樣 的攻擊方式,如果是在攻擊者已經事先收集一定資料,並且針對組織特定單位或人員發動,卻讓人難以防禦。

這其實正是社交工程攻擊手法的重點,其實目前社交工程的手法已經成為攻擊者最熱愛的攻擊方式,這些手法普遍來說技術門檻都不高,並且都能造成大量的連鎖攻 擊,如果攻擊者事前有針對攻擊的對象和組織做一定的調查,社交工程的手法甚至會讓使用者難以察覺,使用者還有可能在不知不覺中成為協助攻擊者的小幫手。

一般來說,這樣的手法幾乎都是用在針對性的攻擊上居多,攻擊者會事先收集目標組織的資訊,然後再偽裝成組織內部的人員,以發信、傳送檔案等方式,在社交工 程的掩護下,傳送敲開大門的惡意程式給特定對象。以前述的手法來說,就是PDF檔案。

當使用者在不知情的狀況下執行的PDF檔案,可能就會連帶的執行了惡意程式,或是連結到特定的網站下載檔案,讓攻擊者取得使用者電腦的控制權,並且能夠側 錄更多資訊。最後,攻擊者會利用被取得控制權的電腦使用者名義,再度以社交工程的方式掩護,發送惡意程式,取得其他電腦的控制權。

這也是為什麼社交工程的手法成為現在最難以防範的攻擊方式,因為最早受害的使用者,往往就在不知情的狀況下成為攻擊者的助力或跳板,甚至主動協助攻擊者傳 送含有惡意程式的檔案。

4月初,另一位資安研究人員Jeremy Conway所展示的手法,就讓Dider Stevens的手法獲得更近一步的驗證,Jeremy Conway證明了,攻擊者不僅可以在合法的狀況下利用/Launch的功能,透過社交工程的掩護,讓使用者在不知情的狀況下執行惡意程式或連線,還可以 進一步以類似的方式,讓原本同一臺電腦上健康的文件,也被植入自動開啟動作的指令描述,並且讓使用者自動連線到特定的網站。

資安研究員Jeremy Conway 在Youtube 上展示其手法時的影片, 網址為

資安研究員Jeremy Conway 在Youtube 上展示其手法時的影片, 網址為

http://www.youtube.com/watch?v=QNxJTt4vOT0&f

eature=player_embedded

過去透過PDF這樣的文件檔案,迫使使用者在不知情的狀況下自動連線到惡意網站的手法,往往都必須透過檔案夾帶的JavaScript來連結外部網站。這 樣的攻擊手法只要使用者關閉了PDF Reader的JavaScript功能,就無法成功達成。

但是在Jeremy Conway的展示中,即便使用者使用的Adobe Reader關閉了JavaScript執行的選項,攻擊者卻還是能夠透過類似Dider Stevens所展示的手法,讓原本健康正常的PDF檔案,被植入自動執行連線到惡意網站的指令敘述,之後打開原本健康的PDF檔案,就變成會自動連線到 攻擊者指定的網站,即使在JavaScript執行的選項被關閉的狀況下。

Jeremy Conway的展示,代表著使用者只要打開過一次惡意的PDF檔案,其他健康的PDF檔案也有可能受到影響。這也讓這樣利用社交工程和PDF原本合法功能 的手法,變成有了大規模散布和攻擊的可能性。如果說Dider Stevens展示的手法,是示範了一般社交工程攻擊的前段(敲開大門),那麼Jeremy Conway所展示的手法,則是完成了後段(擴大攻擊範圍)。而且最重要的,兩者所展示的手法,都不需要利用程式的漏洞,完全在合法的範圍內進行。這使得 防毒軟體不可能阻擋這樣的連線,而如果沒有使用類似網站名譽資料庫功能的閘道器設備,攻擊者很有可能就在無聲無息的狀況下,完成了植入惡意程式的動作,而 起因,只是使用者打開了一個他原本以為是某個認識的同事寄來的PDF檔案。

可能的攻擊手法

可能攻擊手法:先變更Reader的設定,再竊取資料

上述的手法,都還只是整套攻擊中的幾個環節而已。正所謂知己知彼,百戰百勝;為了能夠防範可能利用PDF發動的攻擊,我們可以把上述的手法套用在過去攻擊 者常用的攻擊模式上,並且進一步推論出其可能的做法細節。

首先,透過上述的手法先敲開使用者的大門後,除了植入木馬等惡意程式外,攻擊者為了讓之後的擴大破壞和感染範圍能夠更順利,取得控制權後,可以先想辦法變 更使用者端的PDF Reader設定,如此一來,就算禍源PDF檔案被找到了,植入的程式被清除了,未來還是有機會可以利用類似的手法進入使用者的電腦。

由於Reader軟體的設定,通常都可以在本機端作設定,所以這讓攻擊者可以在不受到組織內管理者的干擾下,去做這些設定的更改。以下就以最多人使用的 Adobe Reader為例。需要更改的設定會分幾個重點進行,首先先把Reader的JavaScript全域變數功能打開,將 JSPrefs/bEnableGlobalSecurity的參數改為0;透過這樣的做法,就能夠讓攻擊者自由的使用JavaScript全域變數來開 啟或關閉JavaScript,達到控制PDF外連網站的效果。

再來就是更改PDF Reader中連線網站白名單的設定,透過將TrustManager/cDefaultLaunchURLPerms/tHostPerms 的值改變,設定特定的網站位址為白名單,例如將ithome.com.tw位址加入,就能讓PDF檔案在連線到此一位址時,不會再跳出警告。

然後對於攻擊者來說,為了未來透過PDF Reader開啟一些未經允許附加延伸檔案指令方便,可以修改Attachments/cUserLaunchAttachmentPerms /iUnlistedAttachmentTypePerm的值,將之設定為2,這將讓攻擊者能夠方便的重複透過惡意的PDF入侵此一使用者的電腦,而讓 他渾然不知。

之後,攻擊者還能再進一步取得與開啟JavaScript的使用權限與功能,只要能夠透過PDF使用JavaScript,不光是重複入侵的機會提高很 多,攻擊者也更容易透過JavaScript執行一些動作,盜取資訊。

透過這些設定的更改,攻擊者現在如果要盜取這臺電腦上的PDF文件,就可以透過執行JavaScript的方式,將所有使用打開過的PDF文件變成 Adobe文件共通的FDF格式,因為FDF占用的空間通常較小,所以能在占用比較小頻寬的狀況下,往外傳輸到前述設定好的白名單伺服器位址上。這些動作 只要透過PDF原本的ImportData、SubmitForm的指令,就可以完成,並且還能隱藏在背後,將轉好的FDF檔案儲存在暫存區或隱藏的檔案 夾,等待每次Reader開啟時再將資料傳出去。而這些動作都是透過PDF的Reader軟體完成,所以除非組織內有行為模式分析的設備,否則將難以發現 異常。

也有可能透過PDF做DDoS或破壞性的攻擊

看完了可能的竊取資料與攻擊模式後,其實PDF還有其他可能造成的威脅,如針對單機癱瘓式的DDoS,或是單純破壞的攻擊。不過這種做法和現在一般攻擊者 想要隱身在背後的模式較不符合,使用的可能性較低。

這些攻擊方式多數都是利用改寫PDF中物件的數值達成。舉例來說,透過改寫PDF檔案中物件的長度,如:

4 0 obj

<<

/Filter /FlateDecode

/Length 486003

>>

stream

(此處填入數值)

endstream

endobj

透過將長度改寫為486003位數,然後在stream的部分填上許多、許多的0,這樣就能夠造成PDF執行的癱瘓。

此外,透過執行Named、GoTo這樣的函式,也能造成PDF Reader的癱瘓,例如不停的換頁、開啟新頁面,或是隨機亂跳等,進而導致整臺電腦當機。這些動作可以配合AA(Additional Action)這樣的寫法,難度其實並不高。例如:

1656 0 obj

<<

/AA <<

/O <<

/S /GoTo

/D [1 0 R /Fit ]

>>

>>

多插入幾個這樣的寫法就能夠利用GoTo去做到PDF頁面隨機亂跳的效果。

又或者使用像這樣的寫法:

/AA <<

/O <<

/S /GoToR

/F (gotor-2.pdf)

/D [0 /Fit ]

/NewWindow false

>>

>>

/AA <<

/O <<

/S /GoToR

/F (gotor-1.pdf)

/D [0 /Fit ]

/NewWindow false

>>

>>

透過在不同文件中,如gotor-1.pdf放入第一串程式碼,在gotor-2.pdf放入第二串,就可以造成利用GoToR指令重複開啟不同文件,並 且還可以設定在新視窗開啟,最終造成電腦負荷過大而導致當機。

不過終究來說,這些方式都太過直接破壞性,太容易被發現,受害範圍有限,並且對攻擊者來說又不能獲得利益,這類的手法已經越來越少見。

總而言之,PDF由於與不同應用互動的能力強,要透過PDF進行攻擊,或做為攻擊手段的可能性,也就越來越高。尤其先前提到的由Dider Stevens和Jeremy Conway所展示的一連串手法,都使得PDF這樣文件檔案格式的安全性,再次受到考驗。

目前兩位研究員提出的手法,Adobe還沒有一個正式的解法可以解決這個問題,Foxit則是以緊急更新來增加了警告的方塊,不過根本上還是沒有解決這個 問題。也就是說,此類利用PDF和社交工程進行入侵的攻擊手段,目前還是無解法的。

不過企業還是可以先從管理的手段改善開始做起,首要之務就是教育使用者對於不明檔案的危險性必須有一定的認識。尤其很多一般使用者對於PDF這樣的文件檔 案,總是認為比執行檔來得安全,這樣的觀念其實已經落伍,除了時時讓軟體保持更新之外,為了避免受到前述PDF檔案與社交工程手法的攻擊,從使用習慣上開 始教育,會是各個企業和組織的當務之急。而從治標的方法來說,先想辦法關閉PDF閱讀軟體中開啟JavaScript和第三方應用程式的選項。不過對於企 業的IT管理者來說,要確實做到這一點,也是一個很困難的目標。但由於目前最被廣泛使用的Adobe,還沒有針對由Dider Stevens和Jeremy Conway所展示的一連串手法,做出任何針對性的更新。短期內也不會移除JavaScript的功能。也因此,企業或組織內的IT人員,有必要開始考慮 使用這些治標的方法,減少使用者因而中招的風險。

防堵PDF文件攻擊的4大方法

前面談到了PDF文件的各種攻擊模式與危險,也指出了目前還沒有完善的對應之道。不過,當然像任何資安問題一樣,企業或組織在面對這樣的問題時,還是有幾 種能夠減輕遭受攻擊風險的做法,在這裡,我們就將列舉4種可行的相應辦法,供讀者參考。

方法1 建立管理稽核制度與教育訓練

可疑的文件和超鏈結不能開,這是長期以來就被告知的資安常識,多數的使用者也有一定的認識。不過,相較於連結和執行檔,對於PDF這一類的文件,還是有很 多使用者都會認為開啟的風險較低。

要解決這個問題,就必須透過一定程度的教育訓練才能做到。由於PDF這一類文件攻擊的方式,多半隨著社交工程的手法一起使用,而面對社交工程的攻擊手法, 最重要的就是從改變人的行為開始。只有讓使用者體認到危險性,對PDF文件檔案隨意開啟的習慣才能夠被改變。

舉例來說,每年國家資通訊會報針對不同機關進行的社交安全模擬演練,可能就是建立這種認識的好方法。透過這種演習的方式,統計不同單位有多少人會去點選可 疑的連結或檔案,其結果將能夠進一步帶動使用者的資安意識。

不光是政府單位能夠這樣做,其實稍具規模的組織或企業,也可以以類似的方法進行自我檢驗。例如不少大學就已經開始自己進行類似的社交工程模擬攻擊檢測。

不管怎麼說,防堵這種手法的關鍵,還是在於使用者的認知教育與組織的管理稽核制度。如果企業或組織能夠透過資訊單位要求使用者做一些基本的保護措施,如關 閉電子郵件自動下載圖片與內容的功能、要求設定以純文字開啟信件、取消信件預覽等,並且要求使用者確認來信的人員的真偽之後才開啟相關文件等,這些都能協 助企業在一定的範圍內,減輕受到攻擊的風險。

多數的資安專家都表示,面對社交工程的攻擊手法,其實最重要的還是在於使用者的行為。而使用者的行為,其實就和企業管理的制度與使用者的教育息息相關。也 因此,透過上述的設定,和類似演習與管理上的規定,雖然說起來稍嫌空洞,不過這正是根本面對此一問題的方法。

方法2 從相關設定下手

除了教育訓練與管理制度的建立之外,要求每個使用者的電腦都做出較安全的設定,也是一個方法。

以PDF檔案來說,首先要把PDF Reader的JavaScript和開啟第三方應用程式的功能都關閉。舉例來說,如果使用的是Adobe Reader,就要到偏好設定中,選擇JavaScript,然後把啟用Acrobat JavaScript的選項關閉。而第三方應用的部分,則同樣要到偏好設定,選擇信任管理程式,然後關閉允許使用外部應用程式開啟非PDF檔案附件的選 項。如此一來就能避免攻擊者透過JavaScript,或是前述兩位資安研究員所示範的/Launch自動執行動作手法,減少風險。

當然這樣的方法依然只是治標不治本,不過短期內可能會是最有效的方法。只是這等於必須要關閉部份PDF Reader的功能,對於常常使用PDF檔案的使用者來說,如果有這些功能的需求,一時之間IT人員也許很難說服他們改變習慣。

另外就是,由於這些設定很有可能必須逐臺去變更,由於PDF Reader目前在統一管理設定的方面上還十分不足,在稍大規模的企業或組織內,如果有太多的電腦,逐臺設定會成為一項麻煩且不可能的任務。這使得實際執 行上,這樣的做法可能必須要使用者的配合,否則會等於沒有做。

對於IT人員來說,在Adobe或其他PDF Reader的軟體廠商提供更完善的更新去避免類似的攻擊手法前,這種改變相關設定的方式,或許還是面對多數較無資訊觀念的使用者時,最有效的做法。不過 長期來看,還是必須搭配管理制度與教育訓練,才能確保長治久安,確保安全。

將「允許使用外部應用程式開啟非PDF 檔案附件」的功能選項關閉,就能避免透過/Launch的手法進行惡意攻擊的可能性。

將「允許使用外部應用程式開啟非PDF 檔案附件」的功能選項關閉,就能避免透過/Launch的手法進行惡意攻擊的可能性。

方法3 改變開啟和傳送PDF檔案的方式

資訊安全有一個目前還沒有被推翻的定律,那就是越多人使用的軟體和方法,越不安全。因為攻擊者通常都會針對這樣的目標去想方設法,找出漏洞。

所以如果使用者端改變,使用較少人使用的方法或軟體,很多時候就往往會避開許多危險。以PDF為例,前述展示的手法,對於幾個比較多人使用的Reader 軟體,都有影響;但是相對的比較少人使用的PDF Reader軟體,則反而可以避開這些危險。像SumatraPDF這種陽春且沒什麼多餘功能的PDF Reader軟體,反而就不會有/Launch這種攻擊模式的風險。

除此之外,透過Google等網路廠商提供的Web服務來開啟PDF檔案,或許也是個好主意。因為不是在本地主機端執行,可以避開一些無謂的風險。但是對 於企業來說,這樣的做法可能是緣木求魚,幾乎一般使用者是不可能以這樣的方法來開啟PDF檔案的。

所以也會有人建議,只使用Office文件的檔案,或是規定以壓縮的方式,或是一定的命名方式來傳遞文件,減少一些接收到不明文件的風險。這些方法或多或 少都會增加使用者的不便,但使用冷門的PDF Reader軟體,如果使用者能夠接受,事實上也不乏是解決之道的一種可能。

不過要注意的是,即便使用冷門的PDF Reader,也不見得就一定高枕無憂。舉例來說,即便使用Preview(Mac OS)或poppler,還是有針對其作業系統或PDF Reader設計的攻擊模式。如果攻擊者是事先調查過的針對性社交工程攻擊,很有可能還是會透過PDF檔案攻擊成功。也就是說,還是必須輔以不同的方式才 能解決這個問題。當然透過Web服務來開啟目前看來是比較有用的方式,但是就實際企業與組織的營運方面來看,使用上還是有一點難度。

透過在PDF 的格式中加入(app.alert("提示文字內容"))這樣的語法,就能夠改寫開啟PDF檔案時,跳出的警告視窗文字,進而以社交工程的方式誘騙使用者 開啟。。

透過在PDF 的格式中加入(app.alert("提示文字內容"))這樣的語法,就能夠改寫開啟PDF檔案時,跳出的警告視窗文字,進而以社交工程的方式誘騙使用者 開啟。。

方法4 從閘道端下手,封鎖可疑連線

說了這麼多電腦主機端的防護,當然從閘道端下手,也是有一定的用處。舉例來說,透過能夠阻斷可疑網站連線的設備,如IPS或Web安全閘道器等,就能夠減 少受到PDF攻擊的電腦,又再度將資料外連洩漏出去的可能性。

據了解,不少防毒和防火牆的閘道器廠商,現在也正投入過濾可疑文件的功能研發。類似這樣的功能也能夠有效的減少PDF等夾帶惡意文件信件進到使用者端的收 件夾,直接在閘道端封阻,減少安全風險。

趨勢科技技術支援部經理簡勝財就表示,目前趨勢科技就準備在防毒引擎中加入這一類的功能,希望能夠透過辨識的能力,分析出含有惡意行為的PDF或其他類型 文件檔案,從閘道端阻檔這樣的電子郵件,減少使用者中招的機會。「其實不少曾經吃過類似虧的使用者,已經開始協助我們測試類似的功能。當然不可能百分百防 禦,但是未來這樣的功能應該能夠減輕類似的安全風險。」簡勝財說。

其實無論如何,資安的問題永遠不可能是靠單一的方法就能夠解決的。資訊安全不像是築堤防,比較像是不停的把水掃出去,永遠都有不同的環節需要注意,是一個 動態的過程。所以對於企業來說,要減少利用PDF檔案攻擊的風險,還是必須從各個角度下手,才有可能做到確保一定程度的安全。

從網路設備的角度來看,其實Web防火牆、Proxy Server等有能力過濾使用者連網的設備,其實在協助防禦這樣的攻擊上,還是能夠做到一定的效果。

轉自ITHOME

不明來路的執行檔案連結不能點,這已經是很多人都擁有的資安常識。不過你是否也知道,PDF也有可能成為攻擊手法的一種?

不明來路的執行檔案連結不能點,這已經是很多人都擁有的資安常識。不過你是否也知道,PDF也有可能成為攻 擊手法的一種?不光如此,最近更有資安研究員展示了不用利用PDF Reader軟體漏洞,就能以社交工程和PDF檔案原本允許的功能,誘騙使用者連上惡意網站或執行惡意程式的手法。

最近,兩位資安研究員,相繼發現了不需要透過漏洞,就能利用PDF原本的功能,進行惡意攻擊的手法,並且公開將過程展示在Youtube上。事實上,透過 PDF這一類文件檔案進行的攻擊手法,已經越來越普遍,這也使得這兩位研究員的發現,掀起了一股風波。

在臺灣,每年行政院國家資通安全會報都會進行「電子郵件社交工程演練」,針對各個機關發送社交工程攻擊手法的模擬攻擊電子郵件,假冒各個不同單位發信,測 試看看有多少人會無預警的打開郵件裡的連結或附檔。以2007年12月的結果來看,平均24.17%的使用者會打開郵件;16.29%的使用者會進一步打 開連結或附件。其中,詐騙成功率最高的,是以夾帶惡意文件檔的方式誘騙使用者點擊。測試中,每年都有5~8%的使用者會打開這樣類型的惡意文件檔案。

與社交工程手法混用,惡意文件檔成為有效攻擊手法

傳統來路不明的執行檔和連結,誘騙使用者點擊的攻擊手法,已經逐漸不那麼有效了;但是文件檔,如PDF、Office文件等,則反而成為了新的可利用手法

不需漏洞,攻擊者也可以透過PDF讓使用者執行程式

透過在PDF檔案中寫入/Launch指令的手法,可以讓使用者只要執行特定的PDF檔案,連帶就自動執行其他任何程式

不要高估PDF的安全性

目前看來,唯一能夠阻止這種手法的防範之道,只有透過偏好設定裡的信任管理程式,把允許使用外部應用程式開啟非PDF檔案附件的選項關掉

社交工程結合惡意文件防不勝防

幾位國外的資安研究員公開展示了不用透過漏洞,直接以社交工程與惡意文件檔案結合的方式,執行惡意程式的手法

可能的攻擊手法

一為先變更Reader的設定,再竊取資料;二為可能透過PDF做DDoS或破壞性的攻擊

防堵PDF文件攻擊的4大方法

雖然目前還沒有完全能夠百分之百防護的有效方法,不過對於企業或組織來說,還是有4個方法可以參考使用,多管齊下降低危險性

與社交工程手法混用,惡意文件檔成為有效攻擊手法

上述的數字,隱約透露了一個事實,隨著一般使用者的資安意識逐 漸升高,傳統來路不明的執行檔和連結,誘騙使用者點擊的攻擊手法,已經逐漸不那麼有效了;但是文件檔,如PDF、Office文件等,則反而成為了新的可 利用手法,如果搭配社交工程的手法,偽裝成使用者認識的寄件者單位或人員,成功率就更高了。

一般來說,透過文件檔達成的攻擊,主要有兩種,一種是利用軟體的漏洞,如透過緩衝區溢位等手法,遠端取得使用者電腦的存取權利,然後植入惡意程式。另外一 種,則是透過文件中夾帶的JavaScript,自動引導使用者連線到惡意的網站,下載惡意程式。

這些手法都不是新的手法,不過令人意外的,卻非常有效。趨勢科技技術支援部經理簡勝財就表示,這種透過文件檔打入組織內部的攻擊手法,在臺灣非常普遍,目 前很多針對特定目標發動攻擊的駭客,甚至是針對政府機關攻擊的「網軍」,常常都會利用這樣的手法,先調查內部人員的資訊,然後偽裝成相關的人員,發送惡意 的文件檔,誘使使用者點擊。由於一般使用者對於文件類型檔案的戒心較低,這樣的手法成功率很高。「我們有不少客戶都有遇過類似的手法,這種搭配社交工程的 手段,已經牽涉到使用者的行為,是目前最難防禦的威脅。」簡勝財說。

不過當然軟體廠商也不會坐以待斃,隨著軟體廠商的持續更新,許多文件檔可以利用的漏洞也逐一的被修補。例如過去多個微軟Office軟體可以被利用的緩衝 區溢位漏洞,就已經幾乎都被修補,隨著新版軟體的推出,安全性也隨之升高;PDF檔案也是類似的狀況,Adobe和Foxit等PDF Reader軟體的廠商,也持續的修補漏洞,解決類似問題。使用者也可以透過關閉執行JavaScript等功能,確保安全。

看起來只要持續更新,似乎受到惡意文件檔攻擊的安全威脅風險已經減低不少。但是最新的PDF檔案攻擊手法,卻戳破了這個幻夢。

看大圖

不需漏洞,攻擊者也可以透過PDF讓使用者執行程式

3月底,資安研究員Dider Stevens證實了,透過在PDF檔案中寫入/Launch指令的手法,可以讓使用者只要執行特定的PDF檔案,連帶就自動執行其他任何程式。 Dider Stevens甚至提供一個PDF檔案下載,證實只要點選了插入特定指令的PDF檔案,就可以自動執行cmd.exe。雖然部分PDF 閱讀軟體會跳出警告視窗,可是Dider Stevens指出,由於PDF的檔案格式也允許更改警告視窗內的提示文字,這使得透過社交工程的手法,在提示文字上做一些手腳,就可以欺騙使用者執行攻 擊者想要執行的檔案。

由於Dider Stevens展示的這個手法,是PDF合法允許的指令延伸,其寫法如下:

/OpenAction <<

/F <>

/S /Launch

>>

而更改警告視窗的寫法,也是合法的範圍,只要加上類似:(app.alert("提示文字內容"))的這個字串,在「提示文字內容」的地方,填入想要填入 的內容,就能隨意改變警告視窗的內文。在這樣的狀況下,透過這種欺騙手法進行攻擊的可能性,就和過往任何利用程式漏洞的手法不同,不僅合法(這代表著防毒 軟體和更新都無法阻擋),對於一般使用者來說,警覺心如果不夠強,很容易就會中招。

4月初,這個手法又被另一位資安研究人員Jeremy Conway利用,發展出一套透過這樣手法進行擴散感染的方式。使用者只要打開惡意PDF檔案,就會讓正常的PDF檔案被植入特定的指令,進而如果又有其 他人打開被植入指令的檔案時,就會自動連結到特定網站,下載惡意程式。而這一切的動作,都不是利用漏洞,而是利用PDF本身就具備的功能。

Jeremy Conway雖然沒有公布他所利用的指令寫法,不過透過他的概念驗證,已經證明了透過「Launch」這樣的指令搭配OpenAction的功能,可以在 完全合法的行為模式下,讓惡意攻擊者達成目的。

不要高估PDF的安全性

為了因應這樣的手法,原本對於呼叫不會有警告的Foxit Reader,很快速的就發表了更新,現在Adobe Reader和Foxit Reader在自動執行其他程式時,都會跳出警告框。不過正如前面說到,這也能透過社交工程去動手腳,欺騙使用者。目前看來,唯一能夠阻止這種手法的防範 之道,只有透過偏好設定裡的信任管理程式,把允許使用外部應用程式開啟非PDF檔案附件的選項關掉。

不過對於企業內部的資訊人員來說,要確實要求每個使用者遵循,這會是一個難題。就這個角度來看,目前這種以合法程序去驅動的惡意攻擊手法,幾乎沒有任何方 式可以徹底根絕。只有透過教育訓練去提升員工在使用上的資安意識。這種融合社交工程的手法,是目前最難防禦的攻擊方式。

大家必須體認到,PDF事實上並不是一種非常安全的文件格式。這起源於PDF實在有太多的互動能力,舉例來說,除了Launch指令之外,還有GoTo、 Thread、URI、Sound、Movie、Hide、Named、Set-OCG-Stage、Rendition、Transition、Go- To-3D、JavaScript等各種不同的互動指令,可以讓使用者在打開文件時,就自動執行不同的動作。也正由於擁有這麼多互動的能力,這使得每隔一 陣子,就會聽到利用PDF的新攻擊手法。比如說JavaScript的指令,就會被利用來讓使用者外連到惡意網站。

更糟糕的是,因為PDF閱讀軟體的很多設定,是可以透過修改一些電腦上的機碼達到的。比如說,在Windows系統下,如果使用Adobe的 Reader,透過修改「HKCU\Software\Adobe\ Acrobat Reader」、「HKLM\SOFTWARE\Policies\Adobe\Acrobat」、「Reader\FeatureLockDown」、 「%APPDATA%\Adobe\Acrobat」等位置的資料,就可以更改一些PDF的設定,像是一些擴充功能與外連網頁的白名單和黑名單,這都使得 統一管理上有一定難度。舉例來說,如果在HKCU中可以設定的連線白名單中加入「http://」,那麼所有透過PDF外連出去的動作,都將不會出現警 告。

至截稿前,Adobe方面都還沒有針對這樣的手法做任何的修補,據了解,Adobe方面也沒有任何移除PDF閱讀軟體上執行JavaScript的功 能,Adobe雖然在4月13日更新修補多個漏洞,但是這些修補和Jeremy Conway等人公布的手法無關。

由上述可知,此類手法目前看來還會是企業內部很大的風險,而且沒有明確的可防禦方法。資安研究人員Jeremy Conway在示範他的手法時就公開表示,他相信目前多數的企業仍然對於這樣的手法沒有做任何的防禦準備。「這很有可能會變成未來大規模攻擊者可利用的手 段。」Jeremy Conway說。企業內部的IT人員,在軟體廠商還沒有針對這些手法做出回應之前,其實應該要開始考量到這個層面的安全,並且設法做出一些管理機制上的因 應。

社交工程結合惡意文件防不勝防

3月底,Dider Stevens展示了如何在不使用PDF Reader的漏洞下,配合社交工程,誘騙使用者開啟惡意程式的手法。

這樣的手法,主要是建基在PDF Reader的Launch指令,它可以自動開啟其他應用程式的延伸功能,是PDF Reader合法的功能。從Dider Stevens的展示中可以看到,使用者打開一個看似正常的PDF檔案,之後雖然會跳出警告方塊,警告使用PDF檔案即將開啟一個新的應用,不過攻擊者可 以透過社交工程的欺騙手法,改寫警告方塊中的內容,藉此欺騙使用者點選開啟。以Dider Stevens的展示為例,他就把內容改為「To view the encrypted message in this PDF document, select "Do not show this message again" and click the Open button.」在展示中,只要點選開啟,就會自動跳出cmd.exe的命令執行視窗,這也代表其實透過這樣的手法,攻擊者可以執行任何一種應用。

看大圖

/Launch的手法其實背後最重要的是社交工程的應用

前面已經談到了,要使用這個手法,其實插入的程式寫法並不複雜,只需要寫入:

/OpenAction <<

/F <>

/S /Launch

>>

然後改寫警告方塊的內容,也只需要以(app.alert("提示文字內容"))這樣的方式就能達成,以技術來說,基本的作法並不困難。但是重點在於這樣 的攻擊方式,如果是在攻擊者已經事先收集一定資料,並且針對組織特定單位或人員發動,卻讓人難以防禦。

這其實正是社交工程攻擊手法的重點,其實目前社交工程的手法已經成為攻擊者最熱愛的攻擊方式,這些手法普遍來說技術門檻都不高,並且都能造成大量的連鎖攻 擊,如果攻擊者事前有針對攻擊的對象和組織做一定的調查,社交工程的手法甚至會讓使用者難以察覺,使用者還有可能在不知不覺中成為協助攻擊者的小幫手。

一般來說,這樣的手法幾乎都是用在針對性的攻擊上居多,攻擊者會事先收集目標組織的資訊,然後再偽裝成組織內部的人員,以發信、傳送檔案等方式,在社交工 程的掩護下,傳送敲開大門的惡意程式給特定對象。以前述的手法來說,就是PDF檔案。

當使用者在不知情的狀況下執行的PDF檔案,可能就會連帶的執行了惡意程式,或是連結到特定的網站下載檔案,讓攻擊者取得使用者電腦的控制權,並且能夠側 錄更多資訊。最後,攻擊者會利用被取得控制權的電腦使用者名義,再度以社交工程的方式掩護,發送惡意程式,取得其他電腦的控制權。

這也是為什麼社交工程的手法成為現在最難以防範的攻擊方式,因為最早受害的使用者,往往就在不知情的狀況下成為攻擊者的助力或跳板,甚至主動協助攻擊者傳 送含有惡意程式的檔案。

4月初,另一位資安研究人員Jeremy Conway所展示的手法,就讓Dider Stevens的手法獲得更近一步的驗證,Jeremy Conway證明了,攻擊者不僅可以在合法的狀況下利用/Launch的功能,透過社交工程的掩護,讓使用者在不知情的狀況下執行惡意程式或連線,還可以 進一步以類似的方式,讓原本同一臺電腦上健康的文件,也被植入自動開啟動作的指令描述,並且讓使用者自動連線到特定的網站。

資安研究員Jeremy Conway 在Youtube 上展示其手法時的影片, 網址為

資安研究員Jeremy Conway 在Youtube 上展示其手法時的影片, 網址為 http://www.youtube.com/watch?v=QNxJTt4vOT0&f

eature=player_embedded

過去透過PDF這樣的文件檔案,迫使使用者在不知情的狀況下自動連線到惡意網站的手法,往往都必須透過檔案夾帶的JavaScript來連結外部網站。這 樣的攻擊手法只要使用者關閉了PDF Reader的JavaScript功能,就無法成功達成。

但是在Jeremy Conway的展示中,即便使用者使用的Adobe Reader關閉了JavaScript執行的選項,攻擊者卻還是能夠透過類似Dider Stevens所展示的手法,讓原本健康正常的PDF檔案,被植入自動執行連線到惡意網站的指令敘述,之後打開原本健康的PDF檔案,就變成會自動連線到 攻擊者指定的網站,即使在JavaScript執行的選項被關閉的狀況下。

Jeremy Conway的展示,代表著使用者只要打開過一次惡意的PDF檔案,其他健康的PDF檔案也有可能受到影響。這也讓這樣利用社交工程和PDF原本合法功能 的手法,變成有了大規模散布和攻擊的可能性。如果說Dider Stevens展示的手法,是示範了一般社交工程攻擊的前段(敲開大門),那麼Jeremy Conway所展示的手法,則是完成了後段(擴大攻擊範圍)。而且最重要的,兩者所展示的手法,都不需要利用程式的漏洞,完全在合法的範圍內進行。這使得 防毒軟體不可能阻擋這樣的連線,而如果沒有使用類似網站名譽資料庫功能的閘道器設備,攻擊者很有可能就在無聲無息的狀況下,完成了植入惡意程式的動作,而 起因,只是使用者打開了一個他原本以為是某個認識的同事寄來的PDF檔案。

可能的攻擊手法

可能攻擊手法:先變更Reader的設定,再竊取資料

上述的手法,都還只是整套攻擊中的幾個環節而已。正所謂知己知彼,百戰百勝;為了能夠防範可能利用PDF發動的攻擊,我們可以把上述的手法套用在過去攻擊 者常用的攻擊模式上,並且進一步推論出其可能的做法細節。

首先,透過上述的手法先敲開使用者的大門後,除了植入木馬等惡意程式外,攻擊者為了讓之後的擴大破壞和感染範圍能夠更順利,取得控制權後,可以先想辦法變 更使用者端的PDF Reader設定,如此一來,就算禍源PDF檔案被找到了,植入的程式被清除了,未來還是有機會可以利用類似的手法進入使用者的電腦。

由於Reader軟體的設定,通常都可以在本機端作設定,所以這讓攻擊者可以在不受到組織內管理者的干擾下,去做這些設定的更改。以下就以最多人使用的 Adobe Reader為例。需要更改的設定會分幾個重點進行,首先先把Reader的JavaScript全域變數功能打開,將 JSPrefs/bEnableGlobalSecurity的參數改為0;透過這樣的做法,就能夠讓攻擊者自由的使用JavaScript全域變數來開 啟或關閉JavaScript,達到控制PDF外連網站的效果。

再來就是更改PDF Reader中連線網站白名單的設定,透過將TrustManager/cDefaultLaunchURLPerms/tHostPerms 的值改變,設定特定的網站位址為白名單,例如將ithome.com.tw位址加入,就能讓PDF檔案在連線到此一位址時,不會再跳出警告。

然後對於攻擊者來說,為了未來透過PDF Reader開啟一些未經允許附加延伸檔案指令方便,可以修改Attachments/cUserLaunchAttachmentPerms /iUnlistedAttachmentTypePerm的值,將之設定為2,這將讓攻擊者能夠方便的重複透過惡意的PDF入侵此一使用者的電腦,而讓 他渾然不知。

之後,攻擊者還能再進一步取得與開啟JavaScript的使用權限與功能,只要能夠透過PDF使用JavaScript,不光是重複入侵的機會提高很 多,攻擊者也更容易透過JavaScript執行一些動作,盜取資訊。

透過這些設定的更改,攻擊者現在如果要盜取這臺電腦上的PDF文件,就可以透過執行JavaScript的方式,將所有使用打開過的PDF文件變成 Adobe文件共通的FDF格式,因為FDF占用的空間通常較小,所以能在占用比較小頻寬的狀況下,往外傳輸到前述設定好的白名單伺服器位址上。這些動作 只要透過PDF原本的ImportData、SubmitForm的指令,就可以完成,並且還能隱藏在背後,將轉好的FDF檔案儲存在暫存區或隱藏的檔案 夾,等待每次Reader開啟時再將資料傳出去。而這些動作都是透過PDF的Reader軟體完成,所以除非組織內有行為模式分析的設備,否則將難以發現 異常。

也有可能透過PDF做DDoS或破壞性的攻擊

看完了可能的竊取資料與攻擊模式後,其實PDF還有其他可能造成的威脅,如針對單機癱瘓式的DDoS,或是單純破壞的攻擊。不過這種做法和現在一般攻擊者 想要隱身在背後的模式較不符合,使用的可能性較低。

這些攻擊方式多數都是利用改寫PDF中物件的數值達成。舉例來說,透過改寫PDF檔案中物件的長度,如:

4 0 obj

<<

/Filter /FlateDecode

/Length 486003

>>

stream

(此處填入數值)

endstream

endobj

透過將長度改寫為486003位數,然後在stream的部分填上許多、許多的0,這樣就能夠造成PDF執行的癱瘓。

此外,透過執行Named、GoTo這樣的函式,也能造成PDF Reader的癱瘓,例如不停的換頁、開啟新頁面,或是隨機亂跳等,進而導致整臺電腦當機。這些動作可以配合AA(Additional Action)這樣的寫法,難度其實並不高。例如:

1656 0 obj

<<

/AA <<

/O <<

/S /GoTo

/D [1 0 R /Fit ]

>>

>>

多插入幾個這樣的寫法就能夠利用GoTo去做到PDF頁面隨機亂跳的效果。

又或者使用像這樣的寫法:

/AA <<

/O <<

/S /GoToR

/F (gotor-2.pdf)

/D [0 /Fit ]

/NewWindow false

>>

>>

/AA <<

/O <<

/S /GoToR

/F (gotor-1.pdf)

/D [0 /Fit ]

/NewWindow false

>>

>>

透過在不同文件中,如gotor-1.pdf放入第一串程式碼,在gotor-2.pdf放入第二串,就可以造成利用GoToR指令重複開啟不同文件,並 且還可以設定在新視窗開啟,最終造成電腦負荷過大而導致當機。

不過終究來說,這些方式都太過直接破壞性,太容易被發現,受害範圍有限,並且對攻擊者來說又不能獲得利益,這類的手法已經越來越少見。

總而言之,PDF由於與不同應用互動的能力強,要透過PDF進行攻擊,或做為攻擊手段的可能性,也就越來越高。尤其先前提到的由Dider Stevens和Jeremy Conway所展示的一連串手法,都使得PDF這樣文件檔案格式的安全性,再次受到考驗。

目前兩位研究員提出的手法,Adobe還沒有一個正式的解法可以解決這個問題,Foxit則是以緊急更新來增加了警告的方塊,不過根本上還是沒有解決這個 問題。也就是說,此類利用PDF和社交工程進行入侵的攻擊手段,目前還是無解法的。

不過企業還是可以先從管理的手段改善開始做起,首要之務就是教育使用者對於不明檔案的危險性必須有一定的認識。尤其很多一般使用者對於PDF這樣的文件檔 案,總是認為比執行檔來得安全,這樣的觀念其實已經落伍,除了時時讓軟體保持更新之外,為了避免受到前述PDF檔案與社交工程手法的攻擊,從使用習慣上開 始教育,會是各個企業和組織的當務之急。而從治標的方法來說,先想辦法關閉PDF閱讀軟體中開啟JavaScript和第三方應用程式的選項。不過對於企 業的IT管理者來說,要確實做到這一點,也是一個很困難的目標。但由於目前最被廣泛使用的Adobe,還沒有針對由Dider Stevens和Jeremy Conway所展示的一連串手法,做出任何針對性的更新。短期內也不會移除JavaScript的功能。也因此,企業或組織內的IT人員,有必要開始考慮 使用這些治標的方法,減少使用者因而中招的風險。

惡意 PDF檔案在正常檔案中植入自動連線的程式碼 |

1 這個示範和先前同 樣,只需要利用到PDF 檔案允許的/Launch功能。  2 可以看見PDF Reader並沒有開啟JavaScript的功能,這證明了和過去以JavaScript 的方式,讓使用者在開啟檔案的時候自動連線到惡意網站的手法不同。  3 點選事先受到攻擊者加工的惡意PDF 檔案,和先前的展示相同,這邊透過社交工程的手法,改寫警告的文字框,誘騙使用者點選開啟。  4 這時候重新點選原本健康的PDF 檔案,竟然也出現了要執行其他動作的警告框,同樣也以社交工程方式改寫內容,讓使用者點選Open。這時候原本健康的PDF檔案,已經被惡意的PDF 檔案給植入了自動執行動作的程式碼。  5 按下Open後,就會自動連結到特定的網站。這整 個過程中都沒有運用JavaScript和惡意程式,全部在PDF的允許功能內運作,這使得傳統防毒軟體毫無用武之地。但是連到特定的網站同時,就有可能 可以隨機植入木馬或其他惡意程式。 |

防堵PDF文件攻擊的4大方法

前面談到了PDF文件的各種攻擊模式與危險,也指出了目前還沒有完善的對應之道。不過,當然像任何資安問題一樣,企業或組織在面對這樣的問題時,還是有幾 種能夠減輕遭受攻擊風險的做法,在這裡,我們就將列舉4種可行的相應辦法,供讀者參考。

方法1 建立管理稽核制度與教育訓練

可疑的文件和超鏈結不能開,這是長期以來就被告知的資安常識,多數的使用者也有一定的認識。不過,相較於連結和執行檔,對於PDF這一類的文件,還是有很 多使用者都會認為開啟的風險較低。

要解決這個問題,就必須透過一定程度的教育訓練才能做到。由於PDF這一類文件攻擊的方式,多半隨著社交工程的手法一起使用,而面對社交工程的攻擊手法, 最重要的就是從改變人的行為開始。只有讓使用者體認到危險性,對PDF文件檔案隨意開啟的習慣才能夠被改變。

舉例來說,每年國家資通訊會報針對不同機關進行的社交安全模擬演練,可能就是建立這種認識的好方法。透過這種演習的方式,統計不同單位有多少人會去點選可 疑的連結或檔案,其結果將能夠進一步帶動使用者的資安意識。

不光是政府單位能夠這樣做,其實稍具規模的組織或企業,也可以以類似的方法進行自我檢驗。例如不少大學就已經開始自己進行類似的社交工程模擬攻擊檢測。

不管怎麼說,防堵這種手法的關鍵,還是在於使用者的認知教育與組織的管理稽核制度。如果企業或組織能夠透過資訊單位要求使用者做一些基本的保護措施,如關 閉電子郵件自動下載圖片與內容的功能、要求設定以純文字開啟信件、取消信件預覽等,並且要求使用者確認來信的人員的真偽之後才開啟相關文件等,這些都能協 助企業在一定的範圍內,減輕受到攻擊的風險。

多數的資安專家都表示,面對社交工程的攻擊手法,其實最重要的還是在於使用者的行為。而使用者的行為,其實就和企業管理的制度與使用者的教育息息相關。也 因此,透過上述的設定,和類似演習與管理上的規定,雖然說起來稍嫌空洞,不過這正是根本面對此一問題的方法。

方法2 從相關設定下手

除了教育訓練與管理制度的建立之外,要求每個使用者的電腦都做出較安全的設定,也是一個方法。

以PDF檔案來說,首先要把PDF Reader的JavaScript和開啟第三方應用程式的功能都關閉。舉例來說,如果使用的是Adobe Reader,就要到偏好設定中,選擇JavaScript,然後把啟用Acrobat JavaScript的選項關閉。而第三方應用的部分,則同樣要到偏好設定,選擇信任管理程式,然後關閉允許使用外部應用程式開啟非PDF檔案附件的選 項。如此一來就能避免攻擊者透過JavaScript,或是前述兩位資安研究員所示範的/Launch自動執行動作手法,減少風險。

當然這樣的方法依然只是治標不治本,不過短期內可能會是最有效的方法。只是這等於必須要關閉部份PDF Reader的功能,對於常常使用PDF檔案的使用者來說,如果有這些功能的需求,一時之間IT人員也許很難說服他們改變習慣。

另外就是,由於這些設定很有可能必須逐臺去變更,由於PDF Reader目前在統一管理設定的方面上還十分不足,在稍大規模的企業或組織內,如果有太多的電腦,逐臺設定會成為一項麻煩且不可能的任務。這使得實際執 行上,這樣的做法可能必須要使用者的配合,否則會等於沒有做。

對於IT人員來說,在Adobe或其他PDF Reader的軟體廠商提供更完善的更新去避免類似的攻擊手法前,這種改變相關設定的方式,或許還是面對多數較無資訊觀念的使用者時,最有效的做法。不過 長期來看,還是必須搭配管理制度與教育訓練,才能確保長治久安,確保安全。

將「允許使用外部應用程式開啟非PDF 檔案附件」的功能選項關閉,就能避免透過/Launch的手法進行惡意攻擊的可能性。

將「允許使用外部應用程式開啟非PDF 檔案附件」的功能選項關閉,就能避免透過/Launch的手法進行惡意攻擊的可能性。 方法3 改變開啟和傳送PDF檔案的方式

資訊安全有一個目前還沒有被推翻的定律,那就是越多人使用的軟體和方法,越不安全。因為攻擊者通常都會針對這樣的目標去想方設法,找出漏洞。

所以如果使用者端改變,使用較少人使用的方法或軟體,很多時候就往往會避開許多危險。以PDF為例,前述展示的手法,對於幾個比較多人使用的Reader 軟體,都有影響;但是相對的比較少人使用的PDF Reader軟體,則反而可以避開這些危險。像SumatraPDF這種陽春且沒什麼多餘功能的PDF Reader軟體,反而就不會有/Launch這種攻擊模式的風險。

除此之外,透過Google等網路廠商提供的Web服務來開啟PDF檔案,或許也是個好主意。因為不是在本地主機端執行,可以避開一些無謂的風險。但是對 於企業來說,這樣的做法可能是緣木求魚,幾乎一般使用者是不可能以這樣的方法來開啟PDF檔案的。

所以也會有人建議,只使用Office文件的檔案,或是規定以壓縮的方式,或是一定的命名方式來傳遞文件,減少一些接收到不明文件的風險。這些方法或多或 少都會增加使用者的不便,但使用冷門的PDF Reader軟體,如果使用者能夠接受,事實上也不乏是解決之道的一種可能。

不過要注意的是,即便使用冷門的PDF Reader,也不見得就一定高枕無憂。舉例來說,即便使用Preview(Mac OS)或poppler,還是有針對其作業系統或PDF Reader設計的攻擊模式。如果攻擊者是事先調查過的針對性社交工程攻擊,很有可能還是會透過PDF檔案攻擊成功。也就是說,還是必須輔以不同的方式才 能解決這個問題。當然透過Web服務來開啟目前看來是比較有用的方式,但是就實際企業與組織的營運方面來看,使用上還是有一點難度。

透過在PDF 的格式中加入(app.alert("提示文字內容"))這樣的語法,就能夠改寫開啟PDF檔案時,跳出的警告視窗文字,進而以社交工程的方式誘騙使用者 開啟。。

透過在PDF 的格式中加入(app.alert("提示文字內容"))這樣的語法,就能夠改寫開啟PDF檔案時,跳出的警告視窗文字,進而以社交工程的方式誘騙使用者 開啟。。 方法4 從閘道端下手,封鎖可疑連線

說了這麼多電腦主機端的防護,當然從閘道端下手,也是有一定的用處。舉例來說,透過能夠阻斷可疑網站連線的設備,如IPS或Web安全閘道器等,就能夠減 少受到PDF攻擊的電腦,又再度將資料外連洩漏出去的可能性。

據了解,不少防毒和防火牆的閘道器廠商,現在也正投入過濾可疑文件的功能研發。類似這樣的功能也能夠有效的減少PDF等夾帶惡意文件信件進到使用者端的收 件夾,直接在閘道端封阻,減少安全風險。

趨勢科技技術支援部經理簡勝財就表示,目前趨勢科技就準備在防毒引擎中加入這一類的功能,希望能夠透過辨識的能力,分析出含有惡意行為的PDF或其他類型 文件檔案,從閘道端阻檔這樣的電子郵件,減少使用者中招的機會。「其實不少曾經吃過類似虧的使用者,已經開始協助我們測試類似的功能。當然不可能百分百防 禦,但是未來這樣的功能應該能夠減輕類似的安全風險。」簡勝財說。

其實無論如何,資安的問題永遠不可能是靠單一的方法就能夠解決的。資訊安全不像是築堤防,比較像是不停的把水掃出去,永遠都有不同的環節需要注意,是一個 動態的過程。所以對於企業來說,要減少利用PDF檔案攻擊的風險,還是必須從各個角度下手,才有可能做到確保一定程度的安全。

從網路設備的角度來看,其實Web防火牆、Proxy Server等有能力過濾使用者連網的設備,其實在協助防禦這樣的攻擊上,還是能夠做到一定的效果。

轉自ITHOME

0 意見: