話說一位朋友最近剛換工作,配到哩一台的notebook,到了一個有windows網域的環境之中,權限為一般使用者(不能改IP,不能安裝軟體),好不容易有一台notebook可以把玩,帶回家不能更改IP的設定那不就沒搞頭哩,於是只好求助於我囉~

雖然是處於網域環境之中,本機的administrator也受到管制,那要直接把administrator密碼改掉嗎(Windows ERD工具光碟)??當然是不能啊!!改密碼可不是說著玩的啊,人家既然會管制密碼,若發現密碼遭竄改,我想朋友工作應該不保吧,那就需求一個算出密碼的方法囉。

以下介紹大家工具BackTrack,當然這不是鼓勵大家去逃脫網管人員的限制,這裡是要提醒各位網管人趕快檢視自己管轄內的電腦,密碼是否簡單易懂易猜測,而且易於這個工具破解??機密資訊的洩漏小則失去工作,大則讓你做幾年牢都可以(自己猜想的),雖然說網管做得一切都只能防君子,防不住小人,所以能做多少就做多少吧,當然資訊安全相關漏洞實在是太多。

我的LAB如下,大家可以簡單做個參閱

我先假設環境內我重新設定一組密碼為2@Z_easyLIFE

1.重新開機並選擇光碟開機(光碟就是BackTrack啦,下載後自己燒錄,遇到鎖BIOS的不適用

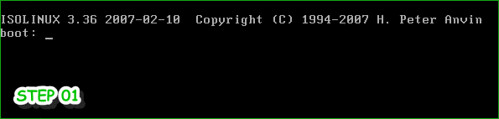

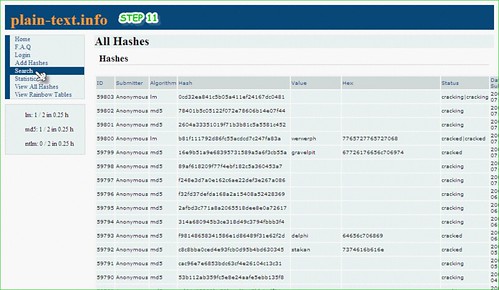

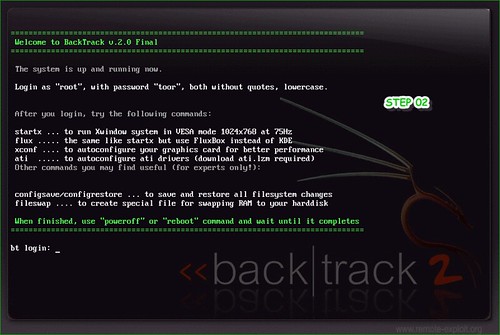

2.開機後畫面應該是如此

3.帳號root,密碼toor,趕快登入吧!!

4.來檢視一下本機硬碟是否有被掛載起來,若檔案系統是NTFS就會很明顯囉

很明顯看出來被掛載到/mnt/hda1

5.需求的檔案是硬碟內的/mnt/hda1/WINDOWS/system32下的config資料夾,比對成windows下的環境就是C:\WINDOWS\system32下的config資料夾,把此資料夾複製到/tmp下去作業,接著我也跟著滾進去

6.利用bkhive指令將system這個重要密碼檔解開成wawalab(自取)的檔案,出來甚麼東西不重要,反正這都試過程而已

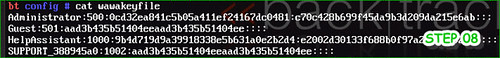

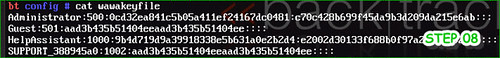

7.利用指令samdump2的指令配上參數(SAM為config資料夾內的檔案,wawalab為上一步驟產生的),產生我需求的wawakeyfile(自取)

訊息是說Guest和SUPPORT_388945a0沒有密碼

8.來看看wawakeyfile內的內容吧,我們需求的是administrator整行,要把他抄下來唷,只是有點長啦,若能用存檔的方式帶走比較方便(不介紹),摳完之後就重開機吧!

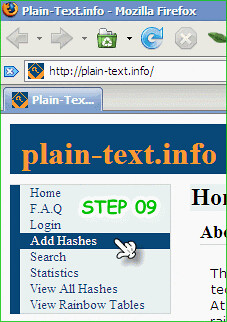

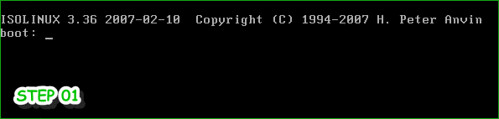

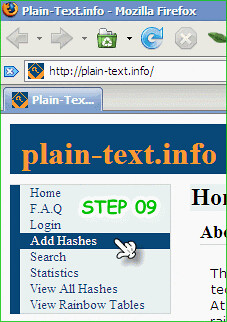

9.趕快來上網囉,要去的網站是http://plain-text.info,進去之後點選AddHashes

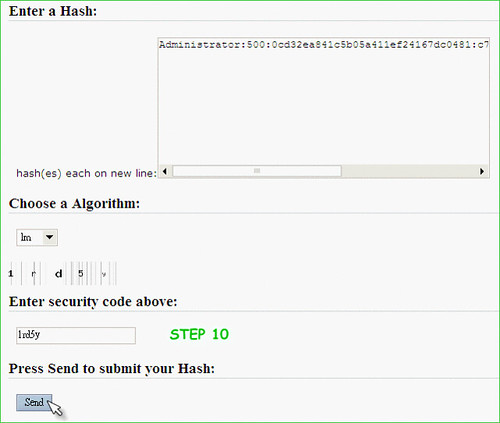

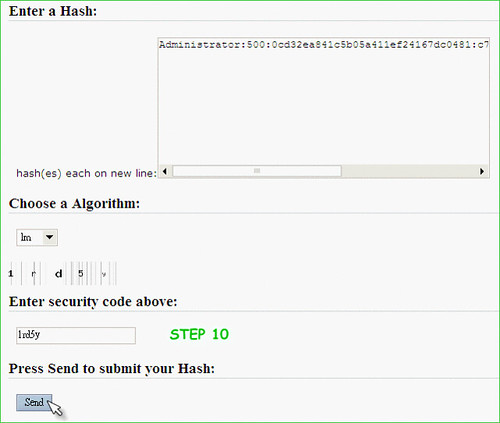

10.把剛剛抄下的administrator漏漏等都貼到文字框內吧,之後選擇演算法為IM,以及輸入驗證碼,之後就按下send囉

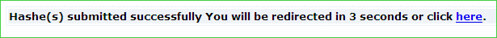

送出後就會如下

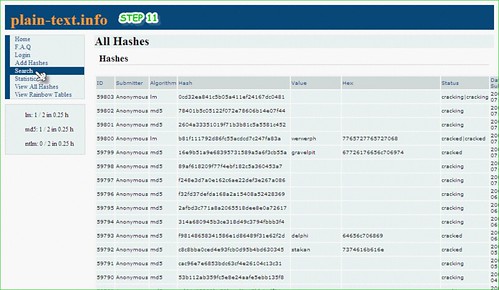

11.之後大家就可以看到剛剛丟出去的正在破解囉,ID59803正在cracking,要算多久我也不太確定,我之後還有測一組ID59806到現在都還沒算出來,反正一段時間後回來利用Search來去搜尋結果如何哩

12.Search就是再把administrator漏漏等貼到Hash欄位去搜,然後點選Search

13.Bingo~看到密碼囉,真的不知道該說朋友爽到哩,還是說網管頭大哩!!

大家可以去網站上驗證ID59803唷~我絕對不是造假唷!!

轉自綠色工廠

2.開機後畫面應該是如此

3.帳號root,密碼toor,趕快登入吧!!

4.來檢視一下本機硬碟是否有被掛載起來,若檔案系統是NTFS就會很明顯囉

很明顯看出來被掛載到/mnt/hda1

5.需求的檔案是硬碟內的/mnt/hda1/WINDOWS/system32下的config資料夾,比對成windows下的環境就是C:\WINDOWS\system32下的config資料夾,把此資料夾複製到/tmp下去作業,接著我也跟著滾進去

6.利用bkhive指令將system這個重要密碼檔解開成wawalab(自取)的檔案,出來甚麼東西不重要,反正這都試過程而已

7.利用指令samdump2的指令配上參數(SAM為config資料夾內的檔案,wawalab為上一步驟產生的),產生我需求的wawakeyfile(自取)

訊息是說Guest和SUPPORT_388945a0沒有密碼

8.來看看wawakeyfile內的內容吧,我們需求的是administrator整行,要把他抄下來唷,只是有點長啦,若能用存檔的方式帶走比較方便(不介紹),摳完之後就重開機吧!

9.趕快來上網囉,要去的網站是http://plain-text.info,進去之後點選AddHashes

10.把剛剛抄下的administrator漏漏等都貼到文字框內吧,之後選擇演算法為IM,以及輸入驗證碼,之後就按下send囉

送出後就會如下

11.之後大家就可以看到剛剛丟出去的正在破解囉,ID59803正在cracking,要算多久我也不太確定,我之後還有測一組ID59806到現在都還沒算出來,反正一段時間後回來利用Search來去搜尋結果如何哩

12.Search就是再把administrator漏漏等貼到Hash欄位去搜,然後點選Search

13.Bingo~看到密碼囉,真的不知道該說朋友爽到哩,還是說網管頭大哩!!

大家可以去網站上驗證ID59803唷~我絕對不是造假唷!!

轉自綠色工廠

4 意見:

2012年3月19日 清晨7:22

請問一下是否一定要用光碟嗎?

2012年3月19日 下午6:23

不用,USB內裝BT也可以

2013年6月12日 凌晨1:36

第8點 用存檔的方式帶走

可以大概說明一下嗎?? 謝謝

2013年6月12日 晚上9:56

就是將hash資料儲存下來,這樣丟出去算的時候就比較輕鬆~